Volgograd, Volgograd, Russian Federation

The paper emphasizes that the variety of products offered by a modern bank in the remote access mode, its permanent renewal, integration services increase the downside risks to economic and financial security of the credit institution. Risks writers associated with cyber attacks as the main tool of remote financial fraud, which is confirmed by reliable statistical material. Analyzed species, tools, the initiators of the attacks proved their dual nature associated with purposefulness as well as the infrastructure of the credit institution and its customer base. Continuing studied private practice to counter cybercrime. The conclusion about the significance of direct and indirect participation of the state institution to ensure financial stability of the banking system as the basis of its economic security. Special attention is given to describing the activities of the prospects created by the Chief of Security and Information Protection of the Bank of Russia, as well as a mechanism to increase the financial literacy of the population in order to minimize the risk of fraud by unscrupulous market participants

economic security of the bank, the financial stability of the bank, remote banking, cyber attacks, financial fraud, phishing, financial literacy.

В настоящее время развитие банковского сектора невозможно без использования инновационных технологий дистанционного банковского обслуживания (ДБО). Действительно, внедрение новых банковских продуктов и услуг, а также взаимодействие с клиентами напрямую связано с системами ДБО, которым присущи доступность, простота, комплексность, новое качество удовлетворения растущих потребностей клиентов. Кредитная организация проводит платежи, совершает другие действия со средствами клиента на основании дистанционных распоряжений, передаваемых клиентом в банк по различным каналам доступа (телефон, Интернет и др.) при помощи различных средств (телефонный аппарат, компьютер). On-line banking, remote banking, direct banking, home banking, internet banking, PC banking, phone banking, mobile-banking, WAP-banking, SMSbanking, GSM-banking, TV-banking – множество пересекающихся по содержанию банковских инноваций в области ДБО, популярных в настоящее время. Спрос на омниканальность, т.е. интеграцию различных сервисов ДБО, определяет дальнейшее развитие удаленного взаимодействия клиентов и банков. В октябре 2016г. на II Межбанковском форуме по развитию электронных каналов продаж «E-Channel Banking Forum 2016» актуализированы преимущества использования голосовых технологий в цифровой борьбе за клиента. Речь идет о построении новых клиентских банковских сервисов на базе голосовых технологий – подтверждения личности по голосу (биометрическая верификация), распознавания свободной речи (ASR), понимания её смысла (NLP).

По данным Markswebb Rank & Report, количество интернет-потребителей банковских услуг в России составляет 35,3 млн человек (64,5% всех российских интернет-пользователей). Мобильным банком (приложениями для смартфонов и планшетов) пользуются 18 млн человек. Проникновение сервиса мобильного банкинга в клиентскую базу в среднем составляет 10–25% от общего числа клиентов банка, имеющих доступ в Интернет [14].

На принципиально новый уровень выходит состояние корпоративных систем ДБО, которое традиционно заметно отставало от удаленных сервисов для частных вкладчиков, включая не только традиционные банковские услуги, но и сервисы, ранее не свойственные кредитным организациям. Пакет корпоративного ДБО может быть представлен следующими позициями: регистрация юридического лица, заказ электронной подписи, формирование и отправка электронной отчетности, проверка контрагентов, доступ к электронным торгам, встроенная покупка билетов, заказ гостиниц. Одним из первых развитие корпоративного ДБО инициировал Сбербанк России, предложив сервис E-invoicing. Предлагаемая лидером банковского рынка услуга электронного документооборота предоставила клиентам возможность обмениваться между собой юридически значимыми первичными документами, возникающими при осуществлении договорных отношений (счета, счета-фактуры, товарные накладные), и направлять отчетность в государственные органы (Федеральную налоговую службу) в электронном виде без последующего оформления на бумажном носителе.

Развитие продуктов ДБО значимо как для клиента, так и для банка с позиций обеспечения его эффективности и повышения конкурентоспособности. При правильном подходе ДБО станет мощным инструментом сокращения операционных издержек, затрат на обслуживание клиентов, снижения количества точек присутствия и штата сотрудников.

Однако развитие данного направления банковского маркетинга усиливает уровень рисков мошенничества, что опосредовано финансовым характером услуги, а также быстрым развитием технической платформы для реализации мошеннических схем. Объективная причина стремительного роста интернет-мошенничества – недостаточная осведомленность и низкая финансовая грамотность населения (особенно людей зрелого и старшего возраста) в части правильного пользования новыми продуктами [10. С. 393].

До недавнего времени наиболее известными причинами нарушения экономической безопасности банка считались коррупция банковских служащих, преступления руководителей или владельцев банков, а также операции со связанными сторонами, когда банки кредитовали собственников. Речь шла, прежде всего, о злоупотреблении служебным положением со стороны руководителей и служащих кредитных организаций, создающих условия для мошенничества, хищений, вывода денежных средств из легального оборота и за рубеж. В качестве меры минимизации такого рода риска стала разработка многими кредитными организациями соответствующей антикоррупционной политики. Так, лидер российского банковского сектора разработал в 2014 г. «Политику ОАО Сбербанк России по противодействию коррупции», как часть системы управления комплаенс-риском, устанавливающую управленческие и организационные основы предупреждения коррупционных действий и ликвидации последствий коррупционных правонарушений.

В 2016 г. продолжена практика борьбы с банковским мошенничеством сотрудников. В 19 банках выявлено 3,2 тыс. случаев искусственного формирования вкладов путем внесения в документы записей о зачислении средств на счета физических лиц с целью неправомерного получения ими страхового возмещения на общую сумму 2,8 млрд руб. Также выявлялись случаи мошенничества с использованием двойной бухгалтерии, при которой в официальном бухгалтерском учете не отражалась информация об открытых счетах граждан. Такие случаи мошенничества, направленные на хищение работниками банков денежных средств 10,6 тыс. вкладчиков на общую сумму около 8,9 млрд руб., были выявлены в четырех банках. За первое полугодие 2016 г. в Агентство по страхованию вкладов (АСВ) поступило более 26 тыс. претензий о несогласии с размером страхового возмещения, а также 1,1 тыс. обращений граждан с заявлениями о признании фиктивности операций, совершенных ими в период неплатежеспособности банков [11].

Вместе с тем основная угроза финансового мошенничества исходит из внешней среды и охватывает сферу использования пластиковых карт, безналичных расчетов, депозитные и кредитные операции, корреспондентские отношения банка с другими финансовыми организациями. Поэтому банки вынуждены уделять внимание, наряду с корректировкой сложившейся организационной структуры, техническому устройству собственных систем безопасности.

В 2015 г. крупнейший банк страны ПАО «Сбербанк России» отразил 55 кибератак, в I квартале 2016 г. – 42, потратив на информационную безопасность около 1,5 млрд руб., что составляет порядка 1% его чистой прибыли по МСФО [5. С. 44]. У группы ВТБ в 2016 г. киберпреступники похитили 35 млн руб. Банк продолжает реализацию программы комплексной защиты клиентских операций с применением искусственного интеллекта – самообучающейся модели оценки рисков, которая работает в режиме онлайн. Самообучение данной модели, предполагающее выявление отклонений от типичных действий, - одна из значимых частей системы противодействия мошенничеству.

Кибератаки – незаконные действия, которые осуществляются людьми, использующими информационные технологии для преступных целей [7]. По оценке специалистов Сбербанка, ежегодные суммарные потери российской экономики от киберпреступников составляют 600 млрд руб. Мировые потери от киберпреступности в 2015 г. составили 500 млрд долл. и к 2018 г. возрастут в четыре раза [8].

Корни проблемы следует искать не только в несовершенстве внутренней технической платформы банка, но и в невозможности обеспечить должный уровень безопасности на рабочих станциях клиентов, количество которых в разных банках колеблется от нескольких десятков до сотен тысяч. Поскольку в процессе оказания услуг ДБО принимают участие банк и клиент, атакам мошенников подвергаются обе стороны. Клиент может быть физическим или юридическим лицом. Если клиентом является юридическое лицо, то уровень защиты может быть выше, так как организации, ответственность которых перед обществом шире, осознают значимость обеспечения экономической безопасности для собственного бизнеса и используют соответствующие средства защиты информации.

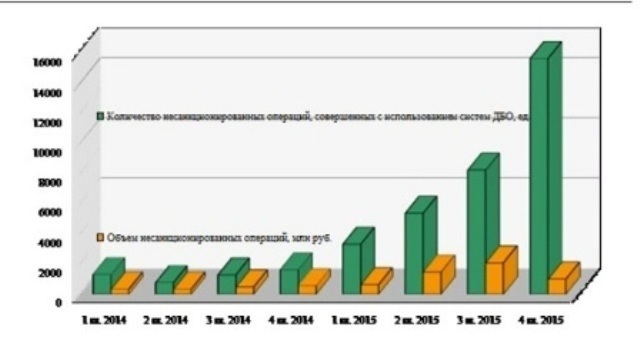

В 2015 г. в Банк России было сообщено о 32,5 тыс. попыток осуществления несанкционированных операций посредством систем ДБО на общую сумму 5,13 млрд руб. (против 4,89 тыс. попыток на сумму 1,64 млрд руб. в 2014 г.). Динамика несанкционированных операций с использованием российских систем ДБО отражена на рис. 1.

Рис. 1 Количество и объем несанкционированных операций, совершенных с использованием систем ДБО в России в 2014–2015 гг.

Источник: Здесь и далее, если не указано иное, – составлено авторами.

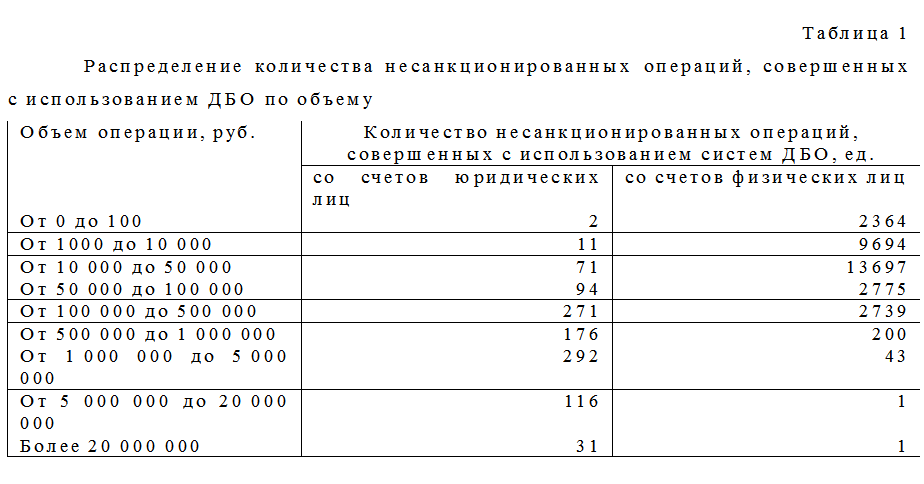

При этом только 48% указанного объема остановлено полностью или частично. На долю операций со счетами юридических лиц приходится менее 5% количества, но 74% объема денежных средств, списанных незаконно. Подавляющее большинство несанкционированных операций со счетов физических лиц (91%) выявляется клиентами самостоятельно и возникает вследствие применения к клиентам методов социальной инженерии (ссылки в SMS-сообщениях, реклама на сайтах). Однако информация о таких операциях в кредитную организацию поступает после несанкционированного списания денежных средств со счета клиента. Наибольшее количество несанкционированных операций в системах ДБО со счетов физических лиц отмечается в сегменте от 10 до 50 тыс. руб., а со счетов юридических лиц – в сегменте от 1 млн до 5 млн руб. (табл. 1). В качестве факторов роста отмечено увеличение числа клиентов, использующих ДБО, применение банками различных лимитов и дополнительного подтверждения операций на крупные суммы [3].

Атака на клиента подразумевает попытку перенаправить финансовые средсства со счета клиента на счет злоумышленников путем захвата персональных данных клиента. Среди самых распространенных атак на клиентов, зафиксированных специально созданным в 2015 г. при Банке России Центром мониторинга и реагирования на компьютерные атаки в кредитно-финансовой сфере Главного управления безопасности и защиты информации Банка России (FinCERT), следует обозначить:

- целенаправленные атаки, связанные с подменой входных данных для автоматизированного рабочего места клиента Банка России (АРМ КБР);

- рассылки электронных сообщений, содержащих вредоносное программное обеспечение (ПО);

- атаки, направленные на устройства самообслуживания (банкоматы, POS-терминалы);

- DDoS-атаки;

- Reversal-атаки [4].

В качестве наиболее опасного риска собственно для клиента банковское сообщество рассматривает фишинг. Фишинг – особый вид интернет-мошенничества, заключающийся в создании поддельного веб-сайта банка. Существует официальное определение фишинга Банком России: «Вид интернет-мошенничества, целью которого является получение доступа к конфиденциальным данным, путем маскировки электронного письма или сайта под доверенный аналог» [4]. В результате пользователь, переходя на фальшивую страницу, вводит свои конфиденциальные данные (например, номера банковских счетов или кредитных карт), которые отправляются злоумышленнику. После успешного хищения средств со счета злоумышленники устраивают DDos-атаку на банковский сервер. Их цель – сделать невозможным для клиента проверку состояния своего счета, чтобы исключить обнаружение хищения. В результате DDos-атаки сервер банка становится недоступным для его остальных клиентов. За второе полугодие 2015 г. и первое полугодие 2016 г. было зафиксировано 25 DDoS-атак на российские финансовые организации. Примером наиболее масштабной DDoS-атаки в 2016 г. атака группировки Armada Collective, участники которой предварительно присылали письмо-требование выкупа для предотвращения/прекращения DDoS-атаки [14]. При этом большинство такого рода действий мультивекторные, т.е. используется одновременно несколько способов воздействия на целевую систему, а значит, возрастает сложность воспроизводства эффективной защиты.

За период с октября 2015 г. по март 2016 г. FinCERT зафиксировал 21 атаку на инфраструктуру кредитных организаций. Злоумышленниками были совершены попытки хищения денежных средств на общую сумму 2,87 млрд руб. При этом предотвращено хищение порядка 1,6 млрд руб. (55,4%) [4].

Атаки на банк признаются более технологически совершенными, по сравнению с атаками на клиентов. Если несложную вредоносную программу может написать большинство IT-специалистов, то для атаки на банк нужно обладать более высоким уровнем подготовки.

Характеризуя рассылку электронных сообщений с вредоносным ПО, можно отметить следующие методы социальной инженерии, использованные злоумышленниками:

- рассылка фишинговых писем от имени Банка России;

- рассылка фишинговых писем от имени клуба «Антидроп» (некоммерческое объединение специалистов по информационной безопасности в финансовой сфере);

- рассылка «FakeCERT», при которой под видом бюллетеня FinCERT с домена fincert.net были разосланы фишинговые письма, содержащие тот же загрузчик.

В официальном отчете компании Group-IB, занимающейся расследованием современных киберпреступлений, отмечены противоправные действия группировки хакеров Buhtrap, которая совершила 13 успешных атак на Банк России с августа 2015 по февраль 2016 г. и похитила 1,8 млрд руб. со счетов российских банков. В 2016 г. средняя сумма хищения составила 43 млн руб., а среднее отношение суммы успешного хищения к уставному капиталу банка – 62%.

История Buhtrap – яркий пример эволюции киберпреступной группы, перешедшей от атак на клиентов банков к целевым атакам на сами банки. Хакеры Buhtrap рассылали финансовым организациям фишинговые письма от имени Банка России или его представителей. Первая рассылка была зафиксирована 22 октября 2015 г. – многие российские банки получили письмо с темой «Информация для банковских работников». Внутри письма был документ MS Office, при открытии которого запускалась программа, проверяющая историю браузеров на наличие ссылок, связанных с интернет-банками и банковским ПО. Если такие ссылки находились, то программа загружала из интернета вредоносное ПО, которое большинство антивирусов не определяет как вирус. После успешного подключения злоумышленники создавали мошеннические платежные поручения и отправляли их на исполнение. В феврале 2016 г. исходный код вредоносной программы Buhtrap был опубликован в открытом доступе, что может привести к распространению её новых модификаций и увеличению числа аналогичных инцидентов [12].

Наибольшая доля рассылок вредоносного ПО в настоящем приходится на Trojan Downloader (44%). В преобладающем количестве случаев (более 80%) данный тип вредоносного ПО применялся для загрузки вирусов-шифровальщиков. Серьезные проблемы создают также вирусы Trojan.Encoder (доля в рассылках – 18%), а также Backdoor (10%). Опасность Trojan.Encoder заключается в том, что программное ПО шифрует файлы на жестком диске компьютера (*.doc, *.docx, *.pdf, *.jpg, *.rar), а также требует денежных средств за их расшифровку. Backdoor представляет собой вредоносное ПО, предназначенное для скрытого от пользователя удаленного управления злоумышленником компьютером жертвы.

В июне 2016 г. ФСБ сообщила об аресте группы из 50 хакеров, похитившей порядка 1,7 млрд руб. у банков с помощью вредоносного ПО. При этом были заблокированы фиктивные платежные поручения на сумму 2,273 млрд руб. в 15 регионах России [8].

К марту 2016 г. FinCERT зафиксировано 17 случаев несанкционированного доступа к ПО банкомата с целью хищения денежных средств на общую сумму свыше 100 млн руб. При этом атаки реализованы тремя распространенными способами:

- атака, направленная на подмену хоста (цель – вызвать «джекпоттинг» – перевод устройства в состояние, при котором банкомат выдает все имеющиеся денежные средства атакующему);

- атака, направленная на получение контроля над банкоматом с помощью дополнительного устройства (на базе Android, Arduino / Raspberry), и возможности удаленного доступа к банкомату;

- «прямой диспенс» с дальнейшей отправкой команды на опустошение кассет банкомата.

Сохраняется тенденция работы злоумышленников совместно с работниками предприятий сферы обслуживания, которые имеют практически бесконтрольный доступ к POS-терминалу и в части случаев – к платежной карте клиента. Наконец, мошенники используют программное обеспечение для рассылки подложных сообщений в банки об отмене платежных операций. Речь в данном случае идет о Reversal-атаках.

Осознание размера экономических угроз при дальнейшем развитии ДБО для банков, их клиентов, финансовой системы государства в целом опосредует со стороны Банка России разработку комплекса задач, направлений, рекомендаций для кредитных организаций в области минимизации рисков удаленного доступа. Предлагаются следующие меры:

- контроль доступа к объектам лиц, осуществляющих их эксплуатацию и обслуживание, а также предоставление прав доступа к объектам исключительно для выполнения должностных обязанностей;

- анализ схемы локальной вычислительной системы (ЛВС) кредитной организации, в том числе размещение объектов в ее выделенных сегментах;

- контроль сетевой активности, в том числе обращения к прокси-серверу, контроль конфигурации межсетевых экранов, а также в случае наличия технических средств обнаружения и предотвращения вторжений;

- мониторинг появления признаков нештатного функционирования платежной инфраструктуры;

- контроль функционирования и регулярного обновления программного обеспечения, предназначенного для защиты информации, в том числе средств защиты от воздействия вредоносного кода;

- контроль соблюдения порядка формирования, удостоверения, передачи электронных сообщений, в том числе содержащих распоряжения о переводе денежных средств или сведения об увеличении лимитов на совершение операций [3].

Актуализируются прямые функции Банка России в части:

- законодательного закрепления основ деятельности по реализации системы противодействия хищению денежных средств;

- пересмотра технологических требований, связанных с осуществлением перевода денежных средств, внедрение безопасных технологий;

- пересмотра технологии контроля со стороны Банка России за соблюдением участниками платежной системы требований к обеспечению информационной безопасности;

- реализации системы надзорных мер, учитывающей результаты контроля информационной безопасности в рамках системы подтверждения соответствия национальным стандартам.

Примерами реализации нормотворческой деятельности Банка России в части разработки специализированных документов по информационной защите выступают стандарт Банка России СТО БР ИББС и Положение Банка России №382-П [9. С. 53]. Кроме того, в 2013–2014 гг. Президентом издан Указ о создании и утверждена Концепция государственной системы обнаружения, предупреждения и ликвидации последствий компьютерных атак на информационные ресурсы РФ (ГосСОПКА). ГосСОПКА строится в виде территориально распределенных центров. Главный и региональный центры создаются силами ФСБ России, ведомственные центры создаются заинтересованными органами государственной власти. Корпоративные центры могут создаваться государственными корпорациями, операторами связи и другими организациями, имеющими лицензии в области защиты информации.

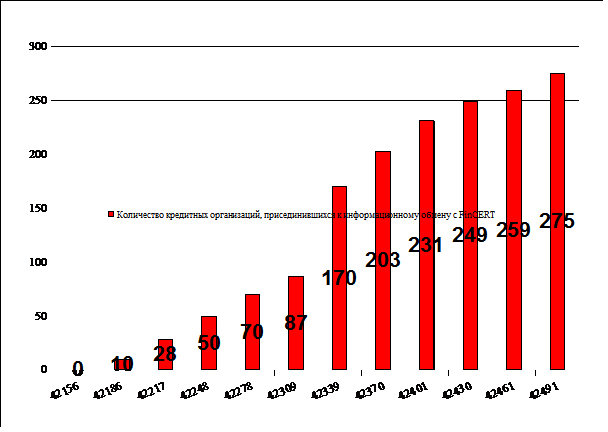

Основу обеспечения экономической безопасности современного коммерческого банка составляет его финансовая устойчивость, являющаяся следствием действия системы институционально-управленческих, организационно-технических и информационных мер, направленных на обеспечение воспроизводства устойчивого режима функционирования банка, защиту его прав и интересов, рост уставного капитала, повышение ликвидности активов, сохранность финансовых и материальных ценностей, а также на обеспечение возвратности кредитов [5. С. 56]. В условиях отмеченного выше расширения спектра банковских операций, их усложнения, в части наполнения и регулирования, подчеркиваем важность формирования единого информационного сообщества, позволяющего на условиях сотрудничества и совместных действий выработать единую политику экономической безопасности [1. С. 2013]. Особая роль отводится FinCERT, в информационном обмене которого уже участвуют 275 кредитных организаций и филиалов (рис. 2), 9 небанковских кредитных организаций, 6 иностранных кредитных организаций, 6 разработчиков ПО, 6 органов государственной власти, 5 платежных систем, 3 оператора связи и 7 иных организаций. Кроме того, FinCERT осуществляет информационный обмен с правоохранительными органами (МВД РФ, ФСБ РФ, включая информационный обмен с ГосСОПКА) [4].

Рис. 2. Количество кредитных организаций, участвующих в информационном обмене с FinCERT

Наряду с укреплением позиций государственного института в лице FinCERT важно расширять привлечение компаний, специализирующихся на развитии и поставке передовых технологий обеспечения конфиденциальности, целостности и достоверности информационных ресурсов банков [2. С. 69]. Имеются в виду сотрудничество и новые продукты ООО «Бэнкс Софт Системс» (Компания BSS), компаний «Бифит», RSA, Actimize, Group-ib и др.

Рост финансовой грамотности населения приводит к снижению рисков излишней личной задолженности граждан по кредитным продуктам, а также к сокращению рисков мошенничества со стороны недобросовестных участников рынка. Разработка и внедрение программ по повышению финансовой грамотности населения составляют важное направление государственной политики во многих странах. Меры по формированию финансовой грамотности в России нашли отражение в ряде документов Президента и Правительства РФ. Речь, в частности, идет о Концепции долгосрочного социально-экономического развития РФ на период до 2020 г., Стратегии развития финансового рынка РФ на период до 2020 г. Формирование у российских граждан разумного финансового поведения, обоснованных решений и ответственного отношения к личным финансам объявлены в качестве целевых приоритетов в реализуемом долгосрочном проекте Министерства финансов РФ и Всемирного банка «Содействие повышению уровня финансовой грамотности населения и развитию финансового образования в РФ» (общая стоимость проекта - 113 млн долл.) [6]. На государственном уровне осознанно подчеркнута важность формирования кадрового, технологического, инфраструктурного и информационного потенциала, способного эффективно реализовывать задачи повышения финансовой грамотности населения в регионах. Так, Волгоградская область вошла в число пилотных регионов, на территории которых был реализован отмеченный выше Проект; принята долгосрочная целевая программа «Повышение уровня финансовой грамотности населения и развитие финансового образования в Волгоградской области на 2011-2015 годы». Во многих странах деятельность государства в основном сфокусирована на поддержке усилий по расширению доступности финансовых услуг для населения. Россия выбрала вектор комплексного подхода, интегрирующего повышение финансовой грамотности и защиту прав потребителей финансовых услуг и продуктов.

1. Ezangina I.A. Konsolidaciya korporativnogo kapitala kak vazhneyshiy faktor rosta konkurentosposobnosti nacional'noy i mirovoy ekonomiki //Fundamental'nye issledovaniya. 2013. № 10-9. S. 2010-2014.

2. Ezangina I.A. Problemy i tendencii razvitiya infrastruktury kreditnyh rynkov v Rossii // Ekonomicheskaya bezopasnost' Rossii i strategii razvitiya ee regionov v sovremennyh usloviyah. Sbornik nauchnyh trudov Mezhdunarodnoy nauchno-prakticheskoy konferencii/Ministerstvo obrazovaniya i nauki Rossiyskoy Federacii, Volgogradskiy gosudarstvennyy tehnicheskiy universitet, Rossiyskiy fond fundamental'nyh issledovaniy, 2015. S. 67-70.

3. Obzor Banka Rossii o nesankcionirovannyh perevodah denezhnyh sredstv 2015 god. http://www.cbr.ru/PSystem/P-sys/survey_2015.pdf

4. Otchet Centra monitoringa i reagirovaniya na komp'yuternye ataki v kreditno-finansovoy sfere Glavnogo upravleniya bezopasnosti i zaschity informacii Banka Rossii. http://www.cbr.ru/credit/Gubzi_docs/FinCERT_survey.pdf

5. Sazonov, S.P., Ezangina I.A., Evseev R.S. Ekonomicheskaya bezopasnost' kreditnoy organizacii: faktory, ugrozy, napravleniya ukrepleniya // Finansovaya analitika: problemy i resheniya. 2016. № 31 (313). C. 42-56.

6. Sodeystvie povysheniyu urovnya finansovoy gramotnosti naseleniya i razvitiyu finansovogo obrazovaniya v Rossiyskoy Federacii. http://minfin.ru/ru/om/fingram/about/targets/index.php

7. U gruppy VTB v 2016 godu kiberprestupniki pohitili 35 mln. rubley. http://www.interfax.ru/business/511700

8. Hakery pohitili u bankov bolee 1 mlrd. rub. za polgoda. http://www.rbc.ru/finances/19/07/2016/578e222d9a794700144a8d80

9. Shumilina O.V., Ezangina I.A. Problemy ispol'zovaniya innovacionnyh sistem distancionnogo bankovskogo obsluzhivaniya v rossiyskih bankah// Upravlenie. Biznes. Vlast'. 2015. № 3 (8). S. 51-55.

10. Shumilina O. V., Ezangina I.A. Finansovaya bezopasnost' banka: riski DBO // Nauchnyy al'manah. 2016. № 2-1 (16). S. 392-396.

11. ASV poschitalo moshennichestva so vkladami. http://sia.ru/?section=484&action=show_news&id=330294

12. Buhtrap: evolyuciya celenapravlennyh atak na banki: otchet o deyatel'nosti prestupnoy gruppy Buhtrap, atakuyuschey banki Rossii i Ukrainy. http://www.group-ib.ru/buhtrap-report.html

13. FinCERT: za atakami na rossiyskie banki stoit mezhdunarodnaya hakerskaya gruppirovka. http://www.banki.ru/news/lenta/?id=9082074

14. Markswebb Rank & Report: analiticheskoe agentstvo. http://markswebb.ru/about/smi/