с 01.01.2021 по настоящее время

Москва, Россия

ВАК 2.3.6 Методы и системы защиты информации, информационная безопасность

ВАК 08.00.05 Экономика и управление народным хозяйством (по отраслям и сферам деятельности, в том числе: экономика, организация и управление предприятиями, отраслями, комплексами; управление инновациями; региональная экономика; логистика; экономика труда; экономика народонаселения и демография; экономика природопользования; экономика предпринимательства; маркетинг; менеджмент; ценообразование; экономическая безопасность; стандартизация и управление качеством продукции; землеустройство; рекреация и туризм)

ВАК 08.00.10 Финансы, денежное обращение и кредит

ВАК 08.00.12 Бухгалтерский учет, статистика

ВАК 08.00.13 Математические и инструментальные методы экономики

ВАК 08.00.14 Мировая экономика

УДК 351/354 Государственное административное управление

УДК 304.9 Критика и освещение общественной ситуации. Планы усовершенствования общества. Социальные утопии

ГРНТИ 20.15 Организация информационной деятельности

ГРНТИ 81.96 Защита информации

ГРНТИ 81.79 Кадры

ОКСО 10.03.01 Информационная безопасность

ОКСО 57.07.01 Обеспечение государственной безопасности

ББК 6501 Общая экономическая теория

BISAC BUS069000 Economics / General

BISAC BUS039000 Economics / Macroeconomics

BISAC BUS083000 Information Management

В статье рассмотрены проблемы кибербезопасности в организациях, сформулирована основная модель киберпреступника, в т.ч. в условиях развития информационных систем. Отражена взаимосвязь экономической и информационной безопасности. Отмечена важность своевременного реагирования и противодействия киберпреступникам. Сделан акцент на необходимость страхования бизнес-процессов от киберпреступлений. В заключении работы сделаны выводы и сформулированы предложения по обеспечению информационной безопасности в разрезе экономической безопасности.

Информационная безопасность, экономическая безопасность, цифровая экономика, модель угроз нарушителя, утечка данных, внутренний нарушитель, повышение осведомленности ИБ, киберстрахование, киберпреступник, метавселенная

Последние два года стали боевым крещением для систем кибербезопасности.

Почти в одночасье организации внедрили модель удаленной работы, которая подвергла испытанию проекты кибербезопасности. Отрасли информационной безопасности пришлось адаптироваться, особенно после того, как отчаянные участники угроз вызвали 300-процентный всплеск зарегистрированных киберпреступлений с начала пандемии.

Было извлечено несколько уроков, что приводит всеобщему более серьезному отношению к кибербезопасности, как и к безопасности и качеству программного обеспечения на уровне кода. Указ президента о защите цепочки поставок программного обеспечения высветил критические проблемы, особенно после массового взлома SolarWinds. Идея о том, что нам всем нужно больше заботиться о безопасности и работать над уменьшением уязвимостей с помощью измеримой осведомленности о безопасности, является более важной частью разговора.

Однако, борясь с киберпреступниками, мы должны идти с ними в ногу, насколько это возможно, упреждая их действия превентивным мышлением.

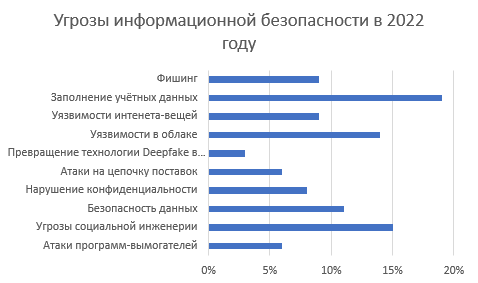

Основные направления, где они могут поднять волну в этом году:

- Атаки программ-вымогателей;

- Угрозы социальной инженерии;

- Безопасность данных;

- Нарушение конфиденциальности;

- Атаки на цепочку поставок;

- Превращение технологии DeepFake в оружие;

- Уязвимости в облаке;

- Уязвимости интернета-вещей;

- Заполнение учётных данных;

- Фишинг.

Согласно докладу Positive Technologies превращение технологии DeepFake в оружие весьма реально.

Рисунок 1 Угрозы информационной безопасности в 2022 году

В данный момент Метавселенная - это новая поверхность цифровых атак. Метавселенная может стать следующей эволюцией Интернета, но подобная трансформация еще не осуществилась в том, как большинство отраслей подходят к обеспечению безопасности программного обеспечения и цифровых сред.

В то время как общие проблемы кибербезопасности, такие как фишинговые мошенничества, будут неизбежны (и, вероятно, их будет много, пока все осваивают метавселенную), фактическая инфраструктура и устройства, которые делают возможным этот захватывающий виртуальный мир, должны быть безопасными. Подобно тому, как смартфоны помогли нам жить онлайн, периферийные устройства, такие как гарнитуры виртуальной реальности, являются новыми воротами к огромному количеству пользовательских данных.

Метавселенная приближается, и, если верить последним сообщениям, ее будут возглавлять фирмы, в том числе владелец Facebook Meta. Однако метавселенная также является минным полем безопасности и конфиденциальности, отчасти из-за огромного масштаба виртуальных миров, которые вскоре будут реализованы.

Поскольку технология продолжает развиваться, некоторые компании уже делают свои первые (осторожные) шаги в метавселенную. Бренд спортивной одежды Nike - один из них: фирма заключила партнерство с игровой онлайн-платформой Roblox для создания виртуального мира под названием Nikeland.

Другие, в том числе Microsoft, Facebook и Google, обеспечат всеобъемлющий опыт во всей метавселенной по мере появления виртуальных миров в ближайшие месяцы и годы. Экосистемы онлайн-игр, такие как Second Life, Roblox и Decentraland, также играют центральную роль.

По словам Роберто Скьявулли, руководителя отдела игр и иммерсивных впечатлений Dark Slope, компании, занимающейся производством метавселенной и виртуальной реальности, когда она появится, metaverse будет представлять собой открытую коллекцию цифровых впечатлений, сред и ресурсов, использующих виртуальные технологии.

Метавселенная быстро расширяется, создавая неотложные проблемы безопасности, требующие решения. Среди проблем верификация является ключом к тому, чтобы люди не могли подделать свою личность. Еще одной проблемой является огромное количество конфиденциальных данных, таких как биометрические данные, которые, наряду с криптовалютами, используемыми для совершения покупок, сделают виртуальные миры чрезвычайно привлекательными для киберпреступников.

Национальные государства, хактивисты и преступники - все они выиграют от плохой защиты данных и практики конфиденциальности в метавселенной.

Проверка в метавселенной - одна из самых больших проблем, которые необходимо преодолеть. Система, в которой люди могут посещать встречи с врачом или адвокатом, будет в значительной степени зависеть от аутентификации их реальной личности.

Если больше людей не осознают возможные угрозы от передачи своих конфиденциальных данных технологическим гигантам, мы потенциально попадаем на минное поле конфиденциальности, которое затронет всех нас.

Чтобы отсеять подделки от реальных людей, провайдерам метавселенной потребуется строгая проверка личности, как в процессе регистрации, так и постоянно по мере использования платформы

Технология распознавания лиц, вероятно, обеспечит проверку в метавселенной – и эти конфиденциальные пользовательские данные должны храниться в безопасности и конфиденциальности. Метавселенная требует взаимодействия между несколькими устройствами, что означает обмен большим количеством данных. Поскольку метавселенные используют оптические устройства и устройства для считывания данных с биологической обратной связью, чтобы сделать свои виртуальные миры более интерактивными, это будет означать сбор личных данных, таких как выражения лица, частота пульса и показатели дыхания.

На начальном этапе метавселенная, вероятно, будет использовать те же меры конфиденциальности и безопасности, которые в настоящее время применяются к интеллектуальным устройствам интернета вещей. Однако по мере того, как метавселенные становятся все более популярными, он считает, что появятся более специализированные сторонние решения для обеспечения безопасности.

Учитывая то, что вы можете сделать в метавселенной, у преступников есть большой простор для использования. Если бы преступник смог провести эту церемонию, притворившись законным лицом, он потенциально мог бы получить доступ к большому количеству личных данных. Люди будут вкладывать свою личную жизнь в эту платформу; это станет очень привлекательной мишенью для преступников.

Есть и менее очевидные соображения, о которых не следует забывать по мере расширения метавселенной. Например, если фирмы, включая Meta, в какой-то момент в будущем разрешат сторонние приложения, будет важно с самого начала оценить меры безопасности для защиты пользовательских данных. Также необходимо будет следить за потенциально вредоносными или небезопасными приложениями, которые, без сомнения, будут разработаны для использования любых неизвестных слабых мест.

Конфиденциальность данных метавселенной - это еще одна проблема, которая должна быть решена. Одна из самых больших проблем заключается в том, что Meta Марка Цукерберга, имеющая плохую репутацию в области конфиденциальности данных, в значительной степени будет обеспечивать конфиденциальность данных в метавселенной. Google - еще одна компания, играющая большую роль в метавселенной, и бизнес-модели обеих технологических фирм финансируются за счет рекламы, которая зависит от огромных объемов пользовательских данных.

Интернет, возможно, и был основан на альтруистической основе, но более или менее каждый его аспект в его нынешнем виде находится в частных руках. Эти частные организации необходимо будет убедить сделать существенные инвестиции в инфраструктуру новой метавселенной, если мы хотим добиться успеха, и они будут ожидать, что смогут окупить свои инвестиции”.

Без изменений в бизнес-моделях Facebook и Google неизбежно будут предприняты попытки использовать среду metaverse для продолжения предоставления целевой рекламы и получения еще более подробной информации о поведении и предпочтениях пользователей, которую можно использовать в коммерческих целях.

Принимая это во внимание, вполне вероятно, что метавселенной потребуются более сложные и детализированные системы для управления предпочтениями конфиденциальности. Это может включать в себя то, насколько точно изображаются черты или поведение человека, в дополнение к информации об их действиях и предпочтениях в Интернете.

Ведущие специалисты в области информационной безопасности предсказывают, по крайней мере на первых порах, что настройки конфиденциальности metaverse будут в руках пользователя – и многие люди равнодушны к тому, как обрабатываются и передаются их данные. Мы уже можем контролировать наши конфиденциальные данные и передавать их, когда захотим. Тем не менее, в настоящее время это неуклюже на многих сайтах, и многие люди недостаточно обеспокоены этим. Если больше людей не осознают возможные угрозы от передачи своих конфиденциальных данных технологическим гигантам, мы потенциально попадаем на минное поле конфиденциальности, которое затронет всех нас.

Могут помочь такие нормативные акты, как Общее положение о защите данных (GDPR) в Европе, а также законы штатов и федеральные законы в США. Однако их необходимо будет “соблюдать и постепенно обновлять” по мере того, как люди взаимодействуют с технологией метавселенной. Такие компании, как Google и Meta, должны будут нести ответственность за данные, которые они обрабатывают, независимо от того, проявляется ли это через государственные регуляторы или давление со стороны потребителей.

Тем не менее глобальный характер метавселенной может создать проблему для объединенного подхода. Существует опасность того, что в отсутствие единого трансграничного регулирования любая защита, которую стремится навязать конкретная страна, будет легко обойдена.

В будущем производители технологий, вносящие свой вклад в инфраструктуру, должны сыграть свою роль, продолжает Ричмонд-Когган. “В последнее время наметились позитивные тенденции к усилению внимания к конфиденциальности как в операционных системах Apple iOS, так и в Google Android, но трудно понять, насколько это является ответом на потребительский спрос и попыткой избежать ужесточения регулирования”.

В случае с метавселенной согласование стандартов, с помощью которых будет защищаться конфиденциальность и защищаться информация, будет так же важно, как и обеспечение взаимодействия между различными платформами.

Для достижения этой цели необходимо провести глобальную дискуссию с участием защитников конфиденциальности, регулирующих органов, предприятий, правительств и пользователей.

Это займет время, но надежная основа является ключом к безопасной метавселенной, как и в случае любого нового решения. Метавселенная зависит от создания инструментов, устройств, платформ и частных и безопасных сервисов по замыслу и по умолчанию.

Многие существующие решения в области безопасности и конфиденциальности зависят от размещения уровня защиты поверх существующего решения. Это будет просто невозможно во взаимосвязанной метавселенной, и для этого требуется новый способ мышления и построения компонентов этой новой экосистемы.

В рамках этого поставщикам услуг безопасности необходимо будет внедрять инновации наряду с технологиями, которые они отслеживают, адаптируясь к угрозам и предвидя поведение пользователей. Мы должны иметь возможность распознавать и аутентифицировать наши виртуальные личности точно так же, как мы это делаем с нашими реальными, будь то с помощью системы распознавания лиц, защиты данных, встроенного программного обеспечения или других цифровых средств защиты.

Для обеспечения безопасности устройств Интернета вещей требуется все более сложная защита встроенных систем, и дивный новый мир мейнстрима VR / AR не является исключением. Как мы видели с эксплойтом Log4Shell, простые ошибки на уровне кода могут превратиться в закулисный проход для участников угрозы, а в смоделированной реальности каждое движение создает открытые данные.

Для множества разработчиков, которые были брошены в хаос, пытаясь найти, были ли какие-либо экземпляры или зависимости, связанные с эксплуатируемой версией широко используемого инструмента ведения журнала Log4j, я не думаю, что праздничный период был бы радостным временем.

Эта атака нулевого дня является одной из худших в истории, при сравнении Log4Shell с разрушительной уязвимостью Heartbleed OpenSSL, которая продолжает эксплуатироваться более шести лет спустя.

Если эта временная шкала что-то значит, мы будем иметь дело с похмельем Log4Shell в течение длительного времени. Очевидно, что даже с учетом уроков, извлеченных из Heartbleed – по крайней мере, с точки зрения необходимости развертывания и внедрения исправлений как можно быстрее – многие организации действуют недостаточно быстро.

Для такого метода работы есть веские причины (читай: никто не хочет бросать гаечный ключ в работу и что-то ломать), но слишком медленно исправлять - значит быть легкой добычей. В зависимости от размера компании исправление может быть невероятно сложным и бюрократическим, требующим межведомственной документации и внедрения. ИТ-отделы и разработчики часто не обладают исчерпывающими знаниями обо всех используемых библиотеках, компонентах и инструментах. Кроме того, мы ограничены строгими графиками развертывания, чтобы свести к минимуму сбои и простои приложений.

Точно так же, как атака SolarWinds изменила правила игры в цепочке поставок программного обеспечения, я предсказываю, что подобное произойдет вслед за Log4Shell. В то время как в некоторых важнейших отраслях уже существуют мандаты и рекомендации по управлению исправлениями, широко распространенное законодательство - это совсем другая история. Превентивная защита программного обеспечения всегда будет лучшим шансом, который у нас есть, чтобы вообще избежать срочных исправлений безопасности, но лучшие практики безопасности диктуют, что исправление является не подлежащей обсуждению приоритетной мерой.

В новом OWASP Top 10 2021 появились значительные новые дополнения и сюрприз: уязвимости для инъекций упали с первого места на третье. Эти новые дополнения говорят о “втором этапе” пути разработчика в области безопасного кодирования и передовых методов обеспечения безопасности. К сожалению, большинство из них плохо оснащены надлежащими навыками.

Мы уже некоторое время знаем, что разработчики должны обладать навыками безопасности, если мы хотим бороться с распространенными ошибками безопасности в коде, и организации лучше реагируют на предпосылку предотвращения, управляемого разработчиками. Однако, поскольку Небезопасный дизайн претендует на место в Топ-10 OWASP и относится к категории проблем архитектурной безопасности, а не к одному типу ошибок безопасности, разработчикам необходимо будет выйти за рамки основ, как только они их освоят. Среды обучения, которые охватывают моделирование угроз – в идеале при поддержке команды безопасности – снимают серьезное давление, как только разработчики получают повышение квалификации, но в нынешнем виде это значительный пробел в знаниях для большинства инженеров-программистов.

Предприятия зависят от доступа к своим данным и критически важному программному обеспечению, но из–за небывало высокого уровня атак программ-вымогателей эти ресурсы все чаще оказываются под угрозой. Поскольку субъекты угроз продолжают нацеливаться на основополагающие аспекты бизнеса (например, веб-хостинги и системы управления контентом), киберстрахование является одной из наиболее важных инвестиций, которые может сделать организация.

Однако очевидно, что традиционное страхование не способно покрыть потерю или повреждение данных. Киберстраховщикам недостаточно пассивно использовать бумажный полис, который год за годом лежит на полке. Вместо этого организациям следует искать страховщика, который не только обеспечивает безопасность и работоспособность их бизнеса во время и после кибератак, но и активно помогает им управлять киберрисками. Вот как это сделать.

Одно из самых больших заблуждений относительно предотвращения киберугроз заключается в том, что это всего лишь технологическая проблема. В результате общепринятый подход позволил использовать больше технологий для решения проблемы - от контроля доступа, брандмауэров, "песочницы" до инструментов EDR (Endpoint Detection And Response). Хотя эти инструменты играют важную роль в предотвращении и смягчении последствий кибератак, программы-вымогатели по своей сути являются проблемой управления рисками.

Нет отрасли, занимающей более выгодное положение или более заинтересованной в оказании помощи клиентам в управлении и снижении их киберрисков, чем страховая отрасль. Хороший поставщик киберстрахования выходит за рамки выплаты претензий и активно помогает держателям полисов выявлять, управлять и уменьшать горячие точки киберрисков.

Точно так же, как страховщики по страхованию имущества проводят инженерную оценку зданий страхователей, киберстраховщики должны устанавливать четкие стандарты для минимального приемлемого уровня безопасности, а также оказывать поддержку, чтобы помочь предприятиям достичь этих стандартов, путем:

1. Бесплатная оценка кибергигиены потенциального страхователя, а затем определение любых необходимых исправлений или изменений в политике и технологиях, необходимых для снижения риска.

2. Обмен материалами для информирования сотрудников страхователя о фишинге, программах-вымогателях и других угрозах безопасности, где необходимо широкое соблюдение требований и сотрудничество.

3. Инвестирование в технологии упреждающего мониторинга и контроля для страхователей для выявления угроз безопасности и уязвимостей в режиме реального времени.

Инвестируя в технологии упреждающего мониторинга и киберобразования, киберстраховщики помогают клиентам контролировать подверженность риску и повышать отказоустойчивость своих технологий безопасности. Надежные партнеры по киберстрахованию также постоянно отслеживают активность субъектов угроз и информируют страхователей о последних данных об угрозах, таких как определение точек воздействия в цепочке поставок компании и предоставление инструкций по своевременному устранению. Предоставление этого руководства играет решающую роль в оказании помощи держателям полисов в улучшении их положения в области кибербезопасности и предотвращении претензий в долгосрочной перспективе.

Основной проблемой для компаний, особенно малого и среднего бизнеса, является риск, который представляют сторонние технологии, такие как MSP, поставщики общедоступных облачных сервисов и другие приложения SaaS. Недавние атаки программ-вымогателей использовали эти платформы для распространения по организациям и нанесения максимального ущерба. Хороший партнер по киберстрахованию помогает клиентам понять весь масштаб их рисков в рамках своего бизнеса и устранить критические пробелы в безопасности, которые могут привести к раскрытию конфиденциальных данных третьим лицам (и наоборот).

Чтобы устранить риск, связанный с третьими сторонами, предприятия могут либо снизить его, передать другому предприятию, либо принять его. Если политика не распространяется на сторонние платформы и приложения, бизнес самостраховывается от этой опасности, знают они об этом или нет. Ответственный поставщик киберстрахования будет отслеживать эти потенциальные угрозы и постоянно следить за тем, устойчива ли вся экосистема к потенциальным атакам.

Многие страховщики ограничивают свое покрытие кибератак, вводя широко распространенные положения о совместном страховании, требующие от страхователей уплаты фиксированного процента, и другие условия, которые увеличивают расходы. Всестороннее покрытие имеет важное значение, но поскольку многие страховщики добавляют лазейки для сокращения покрытия, это уже не значит того, что было раньше.

Чтобы обеспечить всестороннее покрытие, киберстрахование должно вернуться к разумным тарифам и высококачественным услугам проактивной защиты и смягчения претензий в случае прерывания бизнеса в результате всех кибератак. Это включает в себя программы-вымогатели, другие формы кибер-вымогательства и утечки данных. Правильный поставщик также будет отвечать за участившиеся случаи спонсируемых государством атак на предприятия, вместо того, чтобы оставлять их в беде.

Определение наилучшего киберстрахования на рынке требует подтверждения того, что цифровые возможности поставщика и возможности снижения рисков могут активно предотвращать угрозы и оказывать поддержку в случае кибератаки. Статичная, пассивная политика управления не будет эффективной для повышения киберустойчивости бизнеса или предотвращения претензий в долгосрочной перспективе. Исследуя масштабы и техническую мощь киберстраховщика, предприятия могут определить действительно комплексное покрытие для предотвращения рисков.

1. Цуканова О. А., Смирнов С. Б. Экономика защиты информации: учебное пособие, 2-е издание, измененное и дополненное. - СПб.: НИУ ИТМО, 2014. - 79 с.

2. Шарафутдинов А.Г Информационные технологии как обыденность функционирования современных компаний. // Информационные технологии в жизни современного человека. Материалы IV международной научно-практической конференции. Ответственный редактор: Зарайский А. А.. 2014. С. 90-92.

3. Габдулхакова, Г.Р. Защита информации в экономической информационной системе / Г.Р. Габдулхакова. - текст электронный// NovaInfo, 2016. - № 47. - С. 1-3. - URL: https://novainfo.ru/article/6462 (дата обращения: 07.04.2022).

4. Основы информационной безопасности : учебное пособие для студентов вузов / Е.В. Вострецова.- Екатеринбург : Изд-во Урал. ун-та, 2019.- 204 с.